| Mobile:NEWS | 2002年10月16日 03:56 PM 更新 |

無線LANに十分なセキュリティをもたらす「802.1x」

無線LANのWEP暗号化が万全でないことは周知の通り。これを受けて、製品に実装が進んでいるのがIEEE802.1xだ。ところが最近、「802.1xは使いものにならない」という声もある。実際はどうなのか?

無線LANのセキュリティが話題になっている。筆者も無線LAN導入に携わる身で、この問題にはしばらく悩まされている。最大の問題は、無線LAN標準の暗号化のWEPを設定していない無線LANが街にあふれ、傍受や侵入が、素人でもたやすく可能になっていることだ(3月の記事を参照。

セキュリティベンダーのラックが「無線LANのセキュリティ設定実態調査」を発表している。これによると、6〜7割の無線LANがWEPを設定しないまま利用されており、なんともお粗末な状態だ。無線LANの設定を見直し、WEP設定を徹底することは緊急課題。とりあえずそれで傍受され放題の状況は防止できる(8月の記事を参照)。

とはいえ、WEPもセキュリティとして万全とは言い難い。WEPはWired Equivalent Privacy(有線と同等のプライバシー)のはずなのだが、名が体を表さない例として有名なのだ。すべての端末が同じ秘密鍵を使うという問題もあるが、802.11の実装自体に欠陥も見つかっている。

無線LANのセキュリティの問題を指摘した論文として有名なものは3つある。まず、認証方式やプロトコルに焦点を当てたものとして、メリーランド大学の「Your 802.11 Wireless Network has No Clothes」。次に、WEPアルゴリズムの欠陥について指摘した、カリフォルニア州立大学バークレー校(UCB)研究チームの「Security of the WEP algorithm」(PDFファイル参照)がある。

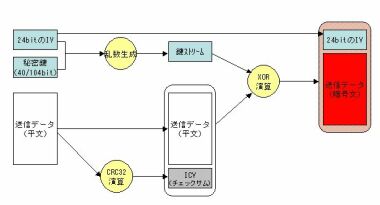

WEPは、40/104bitの秘密鍵と、送信側の機器が任意に付与して受信側に通知する24bitのIV(Initialization Vector)を組み合わせてキーとする(図1)。したがって組み合わせは、1677万7216通り(2の24乗)しかなく、また同じキーであれば、同じRC4の鍵ストリームで暗号化される。そこですべてのキーのデータベースを作ったり、解読者がインターネット側などから無線LANに内容の分かるパケットを送信することで、WEPの解読が可能になると述べている。

図1(クリックで拡大)

そして最も致命的なものが、WEPのRC4のキーの扱い方の欠陥を指摘した「Weaknesses in the Key Scheduling Algorithm of RC4」と、それを受けて出た「Using the Fluhrer, Mantin, and Shamir Attack to Break WEP」だ。WEPで採用しているRC4にはそのアルゴリズム上、解読されやすいパターンとなるIVの使い方があり(weak keyと呼ばれる)、weak keyで暗号化されたパケットに注目し解読を行えうものだ。これは発表者の頭文字をとってFMS攻撃とも呼ばれ、実際にWEP解読ツールが開発され公開されている。最も有名なものが「AirSnort」だろう。数時間程度のパケット量を蓄積することで解読が可能になるという。

補足しておくと、これらの脆弱性は802.11の実装や暗号のアルゴリズムに起因するものであり、鍵長は関係ない。64bitでも128bitでも同じ脆弱性を有しており、128bit対応製品だからといって安心はできないのである(ただし鍵長を長くすることで総当たり攻撃への対策にはなり得る)。

802.1xでセキュリティを強化する

WEPが万全でないことを受け、製品に実装が進んでいるのがIEEE802.1xだ。802.1xは、Port Based Network Access Controlとも呼ばれる技術。とくに無線LANに限ったものではなく、LANスイッチなどにも搭載される。だが、無線LANと組み合わせることで802.11では欠けていたユーザー認証を実現し、さらに欠陥が明らかになったWEPを強化することもできるため、注目が集まっている。米MicrosoftがWindows XPに実装したことも大きい。802.1x対応無線LANを構成するには、無線LANカード、対応アクセスポイント(AP)のほか、認証のためのRADIUSサーバが必須となる。

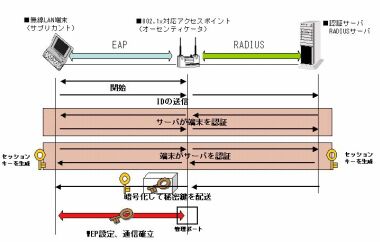

802.1x対応の無線LANでは、まず端末が無線LANに接続する際、端末とサーバで相互認証を行なう。この時の認証のキーとしては電子証明書やパスワードなどの情報が使われる。お互いの情報をもとに生成したデータを交換して、相手が正しい相手かどうかを認証する。そして認証が成功すると、端末ごとに暗号化して秘密鍵を配送し、その鍵でWEPを設定する(図2)。さらに定期的な再認証を設定することでWEPキーを更新していくことが可能で、前述のFMS攻撃が要する時間より先に更新するよう設定すれば、WEP解読の脅威に十分対抗できる。

図2(クリックで拡大)

802.1xにはいくつかの方式があり(記事参照)、認証の手段に違いがある。Windows XPに実装されたEAP-TLS方式では電子証明書を使うことになるが、Cisco Aironet独自のLEAP方式などではパスワード認証を行う。いずれにせよ802.11に準拠しつつ、そこに欠けていたユーザー認証、暗号鍵の動的配信、そして定期的な鍵の変更といった要素を実装し、セキュアな無線LANを実現するものが802.1x対応無線LANといえる。

ところが最近、「802.1xは使いものにならない」という声も一部では聞かれる(記事参照)。実のところはどうなのだろうか。

セキュア無線LANになくてはならない仕様

まずよく指摘される問題に「相互認証」の欠如がある。確かに802.1xの基本仕様であるEAP-MD5方式(これもWindows XPでは設定可能)には相互認証がない。認証はサーバが端末を認証する一方向のみだ。これではサーバからみて端末が正しい相手か分かっても、端末から見るとサーバやAPが正しい相手なのか確認する方法がない。無線LAN環境ではなりすましAPの設置が問題になるため(記事参照)、相互認証は必須ともいえる仕様だ。したがって、その仕様がないEAP-MD5は、無線LANでは使えない。

だが、EAP-TLSやLEAPの方式に対応した無線LANを使えば安心だ。これらの802.1xの仕様には、前述のように相互認証が盛り込まれているため、こうしたトラップにはまることはありえない。

もう1つ指摘されていることに「MACアドレスの改ざん」によるセッションジャックの問題がある(Newsの記事を参照)。これは802.1xに限らず多くの無線LANの認証には共通する課題。イーサネットの仕組みをとる限り、端末を識別するパラメータはMACアドレスしかないからだ。認証済み端末かどうかはMACアドレスを単位に管理することになり、これは802.1xでも同じ。ところが、無線LAN上でのMACアドレス管理には問題がある。

無線フレーム内はMACアドレスは平文で記載されているため、容易に傍受が可能。そして一般にカードのMACアドレスは書き換えることが可能である。もし何者かがMACアドレスをなりすましたら、セッションジャックが簡単にできてしまう。

これについての対策もある。EAP-TLSやLEAPの802.1x対応無線LANでは、認証情報をもとに暗号化して鍵を配送し、WEPを設定する。だから単にMACアドレスをなりすましてもWEPを設定できなければ通信は成り立たない。WEPが解読されないよう、以降も定期的に認証を行い、鍵を更新する設定にすればより安全だ。

802.1xの脆弱性は、米国メリーランド大学の研究者が「An Initial Security Analysis of the IEEE 802.1x Standard」で指摘している。だが、これについては製品がLEAPおよびEAP-TLSの方式をサポートする米Cisco Systemsも、問題がないことを同社のサイトで説明している(参照:Cisco Aironet Response to University of Maryland's Paper, "An Initial Security Analysis of the IEEE 802.1x Standard")。

802.1xの本当の問題点とは…?

こう見てくると、802.1xは無線LANのセキュリティとしては十分な水準を提供してくれるように思われる。では今後は、802.1x対応無線LANが主流になるのだろうか。

実はそうも言い切れない。802.1xで問題となるのは、導入・運用面の重さになる。たとえば、証明書で認証を行うEAP-TLSでは、RADIUSサーバのほか、CA(認証局)も構築して運用する必要があり、端末ごとの証明書の管理も必要。対応する端末OSもWindows XPに限定される。パスワードで認証を行うLEAPやEAP-TTLSといった方式の802.1xも発表されているが、これらも特定の製品やソフトに限定されてしまう難点がある。こうした現状では、シンプルに安全快適な無線LANを使いたいという要望に応えられないだろう。

つまり、802.1xはその評判とは裏腹に、少なくとも現状では一般レベルではなかなか導入しにくいソリューションなのだ。いま802.1xを導入してセキュアな無線LANを実現するのは、ほぼ企業レベルに限定されているのが実情といえるのではないだろうか。

無線LANのセキュリティ強化は、現状の802.1xが決してゴールではない。引き続き、実装の工夫や技術の改良など、より使いやすいものに改善していくことが、無線LANに横たわる課題だといえよう。

関連記事関連リンク

[大水祐一, ITmedia]

Copyright © ITmedia, Inc. All Rights Reserved.

モバイルショップ

最新スペック搭載ゲームパソコン

最新スペック搭載ゲームパソコン

高性能でゲームが快適なのは

ドスパラゲームパソコンガレリア!

最新CPU搭載パソコンはドスパラで!!

最新CPU搭載パソコンはドスパラで!!

第3世代インテルCoreプロセッサー搭載PC ドスパラはスピード出荷でお届けします!!