「Intel TXT」で強くなった新世代のvProをアピール

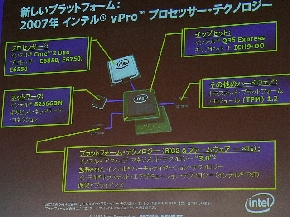

インテルが、8月28日に発表している新世代「vPro」プロセッサーテクノロジー(以下 vPro)は、「Weybridge」というコード名で開発が進められてきたもので、「Core 2 Duo E6850」「同 E6750」「同 E6550」といったFSB1333MHzに対応する最新のCPUに、Intel Q35 ExpressチップセットとICH9-DOの組み合わせ、ギガビットイーサコントローラのIntel 82566DM、そして、TPM 1.2チップがハードウェアの構成要素として求められる。

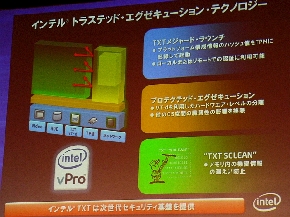

また、vProでは、「プラットフォーム・テクノロジー」としてBIOSとファームウェアの機能も定められており、「インテル アクティブ・マネジメント・テクノロジー 3.0」、「拡張版インテル バーチャライゼーション・テクノロジー」、そして、“Weybridge”vProから導入される「インテル トラステッド・エグゼキューション・テクノロジー」(Intel TXT)、「仮想アプライアンス」といった機能が必要になる。

10月11日に日本で行われたvProプロモーションイベント「次世代インテル vPro テクノロジー・コンファレンス」では、米Intelからデジタル・エンタープライズ事業本部 副社長 デジタルオフィス事業部長のグレゴリー・ブライアント氏が来日して、“Weybridge”vProの特徴を説明した。

今回紹介された“Weybridge”vProの構成要素。FSB 1333MHz対応の最新CPUと新登場のチップセット「Intel Q35 Express」など最新のハードウェアが求められるほか、次世代の“Penryn”クアッドコアCPUにも対応する予定だ

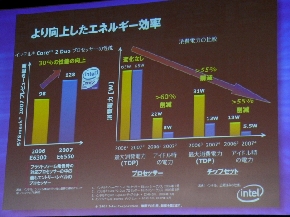

今回紹介された“Weybridge”vProの構成要素。FSB 1333MHz対応の最新CPUと新登場のチップセット「Intel Q35 Express」など最新のハードウェアが求められるほか、次世代の“Penryn”クアッドコアCPUにも対応する予定だブライアント氏は、新しいvProの特徴として、「低消費電力で高性能」「優れた運用管理機能」「強化されたセキュリティー機能」の3項目を挙げた。低消費電力と性能の関係については、第1世代のvProが発表された2006年当時のシステムと2007年夏におけるシステムとで比較したベンチマークの結果が30%向上しているのに対して、アイドル時の消費電力においては、CPUで60%、チップセットで50%削減されているデータを示したほか、優れた運用管理機能の例として、“Weybridge”vProでサポートする管理規格「WS-MAN」「DASH 1.0」をハードウェアレベルで初めてサポートした事例を紹介している。

また、セキュリティー機能でも、ハードウェアに組み込まれた新しいセキュリティー技術や、ネットワークフィルタ、アウトオブバンド状態でも対応できる802.1x、Cisco NACに基づいたネットワークセキュリティーのサポートなどを特徴として取り上げている。

ここで述べた“ハードウェアに組み込まれたセキュリティー技術”として導入されたのが、“Weybridge”vProで最大の特徴となる「インテル トラステッド・エグゼキューション・テクノロジー」(Intel TXT)だ。ブライアント氏は、Intel TXTの主要な機能として、プラットフォーム情報をTPMに記録して起動し、その情報をローカル、またはリモートのサーバを利用して認証する「TXTメジャードラウンチ」や、動作している仮想マシンの挙動を別の監視用仮想マシンを使ってチェックすることで、異なるOSの脆弱性の影響を排除した「プロテクテッド・エグゼキューション」、メモリ内で不正な動きをするデータを発見したら、そのエリアを強制的にクリアする「TXT SCLEAN」などを、分かりやすく解説した。

従来のvProが発表された2006年に登場したCore 2 Duo E6300とIntel Q965 Express+ICH8-DOを搭載したシステムと、2007年登場のCore 2 Duo E6550とIntel Q35 Express+ICH9-DOを搭載したシステムのパフォーマンスと消費電力の比較

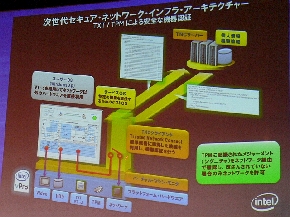

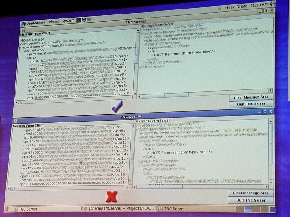

従来のvProが発表された2006年に登場したCore 2 Duo E6300とIntel Q965 Express+ICH8-DOを搭載したシステムと、2007年登場のCore 2 Duo E6550とIntel Q35 Express+ICH9-DOを搭載したシステムのパフォーマンスと消費電力の比較“Weybridge”vProの実働デモンストレーションでは、Intel TXTとTPMによって処理される認証動作が紹介され、TPMに記録された認証用のデータがクライアントマシンからTNC(Trusted Network Connect)サーバに送信されて、機器認証処理が行われてから個人情報などの重要データにアクセスできる挙動や、不正なデバイスを組み込んだシステムから行った機器認証がTNCサーバによって拒否される状況などが示された。

Intel TXTとTPMによる機器認証の処理フロー。クライアントマシンから認証用のTNCサーバにTPMに保存されていたメジャーメントが送られ、サーバから許可が戻ってきた段階で初めて仮想マシンモニタが起動を許される

Intel TXTとTPMによる機器認証の処理フロー。クライアントマシンから認証用のTNCサーバにTPMに保存されていたメジャーメントが送られ、サーバから許可が戻ってきた段階で初めて仮想マシンモニタが起動を許される 左ウインドウはTPMから送られるメジャーメントで右ウインドウはTNCサーバから戻ってくるステータス。上画面は認証された状態でTNCサーバからのステータスに「TNCCS-Recommendation type="allow"」とあるが、下の不正システムからの認証要求には"none"と戻ってきて重要データにアクセスできなくなる

左ウインドウはTPMから送られるメジャーメントで右ウインドウはTNCサーバから戻ってくるステータス。上画面は認証された状態でTNCサーバからのステータスに「TNCCS-Recommendation type="allow"」とあるが、下の不正システムからの認証要求には"none"と戻ってきて重要データにアクセスできなくなる関連記事

Intel、セキュリティを強化した新vProテクノロジー“Weybridge”を発表

Intel、セキュリティを強化した新vProテクノロジー“Weybridge”を発表

Intelは、オフィス向けの管理機能「vProプロセッサー・テクノロジー」の次期モデル(開発コード名“Weybridge”)を発表した。 Intel、新vProプラットフォーム「Weybridge」で狙うもの

Intel、新vProプラットフォーム「Weybridge」で狙うもの

Intelは、自社の「vPro」テクノロジー用の最新プラットフォームの投入準備を進めている。TXTでは、アプリとメモリの高度な制御を可能とする。 「動かない価値」をユーザーに提供する──ThinkCentre新製品発表会

「動かない価値」をユーザーに提供する──ThinkCentre新製品発表会

ThinkCentreは、ThinkPadとは異なる価値をユーザーに提供するという。発表会では、レノボの“デスクトップPC哲学”が紹介された。 レノボ、Athlon X2/Sempron搭載のウルトラスモールPC「ThinkCentre A61e Ultra Small」

レノボ、Athlon X2/Sempron搭載のウルトラスモールPC「ThinkCentre A61e Ultra Small」

レノボ・ジャパンは、ウルトラスモール筐体を採用のデスクトップPC新モデル「ThinkCentre A61e Ultra Small」、およびvProテクノロジー搭載のオフィス向け省スペースPC「ThinkCentre M57p Small」を発表した。 NEC、ビジネス向けデスクトップ/ノートPC「Mate」「VersaPro」新モデル37製品を発表

NEC、ビジネス向けデスクトップ/ノートPC「Mate」「VersaPro」新モデル37製品を発表

日本電気は、ビジネス向けデスクトップPC「Mate」シリーズ、およびノートPC「VersaPro」シリーズの新製品となる12タイプ計37モデルを発表した。 日本HP、ウルトラスモール筐体モデルなどを用意する企業向けデスクップ2機種5モデルを発表

日本HP、ウルトラスモール筐体モデルなどを用意する企業向けデスクップ2機種5モデルを発表

日本ヒューレット・パッカードは、企業向け管理機能を備えるデスクトップPC新モデル2機種「HP Compaq Business Desktop dc7800」「同 dc7400」シリーズを発表した。 デル、7万円台からのvProテクノロジー対応オフィス向けデスクトップPC「OptiPlex 755」

デル、7万円台からのvProテクノロジー対応オフィス向けデスクトップPC「OptiPlex 755」

デルは、オフィス向け管理機能となるvProテクノロジーに対応するデスクトップPC「OptiPlex 755」の発売を開始した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- もう全部、裏配線でいいんじゃない? 「ASUS BTF DESIGN」が示す自作PCの新しい形 (2024年04月19日)

- ノートPCに外付けキーボードを“載せて”使える「タイプスティックス/打ち箸」に新色 (2024年04月18日)

- さらなる高速化を実現! PCI Express 5.0接続SSDの新モデル「Crucial T705」を試して分かったこと (2024年04月18日)

- 話題になったトラックボール「IST」も登場! エレコムのPC周辺機器が最大21%お得に買える (2024年04月19日)

- Core Ultra搭載の「Let's note FV5」を徹底検証 プレミアムモバイルの実力は? (2024年04月19日)

- MSI、第12世代Core i3/i5を採用したミニデスクトップPC「Cubi 5」 (2024年04月19日)

- ついに8K対応した「Insta360 X4」の画質をX3と1インチ360度版で比較 今買うべき全天球カメラだと確信した (2024年04月16日)

- バッファロー製Wi-Fiルーターに脆弱性 対象機種は今すぐファームウェア更新を (2024年04月17日)

- 東プレREALFORCEキーボードが10%オフ! ゲーミングキーボードも対象に (2024年04月18日)

- あなたのPCのWindows 10/11の「ライセンス」はどうなっている? 調べる方法をチェック! (2023年10月20日)